Ein Cyberangriff stellt Unternehmen und Organisationen immer wieder nicht nur vor Herausforderungen, sondern auch vor die Qual der Wahl: Lösegeld zahlen oder nicht zahlen?

Wir zeigen Ihnen hier einen souveränen Umgang mit Cyberangriffen.

Übersicht

Was ist ein Cyberangriff?

Ein Cyberangriff ist ein Angriff auf Computersysteme oder Netzwerke, der von einer Person oder auch von einer Gruppe von Personen ausgeführt wird, die Schaden anrichten oder die Kontrolle über das System übernehmen wollen. Es gibt verschiedene Arten von Cyberangriffen, wie z.B. Denial-of-Service-Attacken, Phishing-Attacken, Ransomware-Attacken und Malware-Attacken. Die meisten Cyberangriffe haben dabei das Ziel, vertrauliche Informationen zu stehlen oder die Kontrolle über das betroffene System zu übernehmen, um es für den Angreifer nutzbar zu machen. Es ist wichtig, sich gegen Cyberangriffe zu schützen, indem man geeignete Sicherheitsmaßnahmen ergreift, wie z.B. Firewalls und Antivirus-Software.

Strukturelle Herausforderungen & mögliche Schäden

Eine Cyberattacke manövriert Unternehmen und Organisationen unmittelbar in einen Stresstest und kann strukturelle Herausforderungen für diese mit sich bringen. Dazu zählen beispielsweise

- Schäden an der IT-Infrastruktur: Ein Cyberangriff kann dazu führen, dass wichtige Systeme beschädigt werden. Dies kann zu Ausfällen und Störungen führen.

- Verlust von vertraulichen Informationen: Cyberangriffe können dazu führen, dass vertrauliche Informationen wie Kundendaten oder Geschäftsgeheimnisse gestohlen werden.

- Reputationsverlust: Ein Cyberangriff kann dazu führen, dass das Vertrauen der Kunden und der Öffentlichkeit in eine Organisation sinkt. Dies wiederum kann Auswirkungen auf den Ruf und den Umsatz haben.

- Kosten: Die Beseitigung von Schäden durch einen Cyberangriff und die Einführung von Sicherheitsmaßnahmen zur Verhinderung zukünftiger Angriffe können erhebliche Kosten verursachen.

- Rechtliche Folgen: In manchen Fällen können Cyberangriffe auch rechtliche Folgen haben, wie z.B. Strafen oder Schadenersatzansprüche.

Betroffene Unternehmen / Organisationen befinden sich an diesem Punkt nun in einem gewissen Spannungsfeld zwischen dem Datenschutz und Informationssicherheit per se und Ermittlungsbehörden, Staatsanwaltschaft und juristischen / operativen Fragestellungen.

Nach einem Angriff hat eine unmittelbare Abschätzung zu erfolgen, welche Daten, Netzwerke etc. betroffen und welche Schäden erfolgt sind. Sollte eine Verletzung des Schutzes personenbezogener Daten vorliegen, hat eine Meldung an die Aufsichtsbehörde innerhalb der folgenden 72 Stunden zu erfolgen (s. Art 33 DSGVO).

Prävention

Für ein entsprechend schnelles und sicheres Handeln im Ernstfall ist Prävention die Voraussetzung. Notfallpläne, die festgelegt und eingeübt sind, sind hierbei unerlässlich. Dabei sollten Sie folgende Punkte zwingend beachten:

- Reaktionspläne: Um eine Ausbreitung der Verschlüsselung zu verhindern und den Geschäftsbetrieb bestenfalls aufrechterhalten zu können, sollte es Reaktionspläne geben, die Systemumgebungen isolieren können.

- Es sollte eine Notfallkontaktkette aufgebaut werden (z.B. Ermittlungs- und Strafbehörden, örtliche Polizei, Zentrale Ansprechstelle Cybercrime der Polizei für Wirtschaftsunternehmen (ZAC)).

- Alternative Kommunikationswege sollten aufgebaut und etabliert werden.

- Ein Krisenstab sollte besetzt und einberufen werden.

- Business Continuty Management: Ein BCM je Fachbereich sollte aufgebaut werden. Diese haben das Ziel, gravierende Risiken für das Unternehmen / die Organisation frühzeitig zu erkennen und entsprechende Maßnahmen dagegenzusetzen.

- Datensicherung: Dazu gehören z.B. auch regelmäßige Backups von wichtigen Daten und die Nutzung von Verschlüsselungstechnologien.

- Sicherheitsmaßnahmen sollten überprüft und ggf. gestärkt werden: Dazu gehören z.B. Firewalls, Antivirus-Software und Kennwortschutz. Es ist wichtig, diese Maßnahmen regelmäßig zu aktualisieren, um den Schutz auf dem neuesten Stand zu halten.

- Mitarbeiter sollten unbedingt geschult werden: Mitarbeiter sollten über Sicherheitsmaßnahmen und -verfahren informiert und sensibilisiert werden, um Cyberangriffe zu verhindern oder zu minimieren.

- Zusammenarbeit mit Sicherheitsfirmen: Es kann sinnvoll sein, die Hilfe von Sicherheitsfirmen in Anspruch zu nehmen, um die eigene IT-Sicherheit zu verbessern.

In der Krise

Um Vertragspflichten mit Geschäftspartnern nachzukommen, sollte unverzüglich ein Überprüfung von Schadensersatzforderungen und Regelungen bezgl. höherer Gewalt sowie die Sicherung von Lieferbezug und Zahlungsfähigkeit vorgenommen werden. Da der Druck nicht nur innen, sondern auch von außen (z.B. durch die Presse) steigt, ist es zudem empfehlenswert, offen mit Informationen in die Kommunikation zu gehen. So kann z.B. über die FAQs auf der Website Verunsicherungen von Geschäftspartnern und / oder Kunden entgegengewirkt werden.

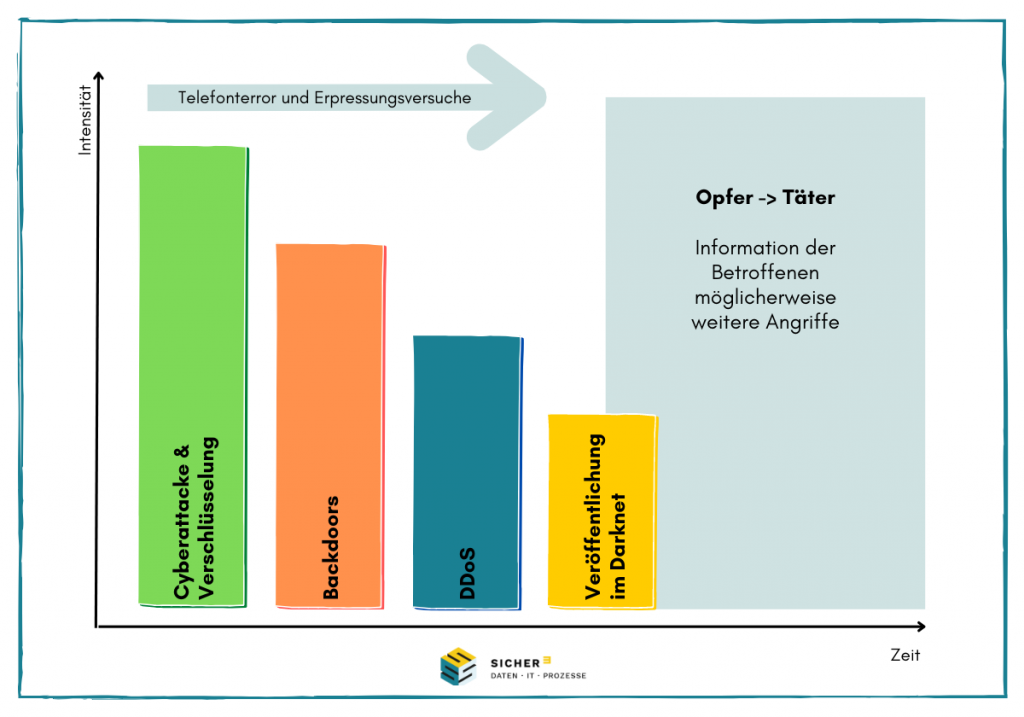

Vor allem bei Ransomware-Angriffen finden oft auch eine Denial-of-Service-Attacke (DDoS) statt, die darauf abzielt, z.B. Server, Netzwerke oder Webauftritte zu überlasten, wodurch die Kontakt- und Kommunikationswege des Unternehmens blockiert werden. In diesem Fall sollte übrigens auch nicht vorübergehend über privaten Kommunikationskanäle (z.B. private Telefonnummern), sondern auf den im Notfallplan definierten Kommunikationsweg kommuniziert werden.

Es ist grundsätzlich empfehlenswert, einen Dienst einzurichten, der auch diese Angriffe (DDoS) abwehrt.

Backdoors und Darknet

Backdoors sind Hintertüren, die von Hackern oder Malware in ein Computersystem eingebaut werden, um Zugang zu dem System zu erhalten, ohne dass die entsprechenden Zugangsbeschränkungen eingehalten werden müssen. Sie können von Hackern genutzt werden, um auf das System zuzugreifen und Befehle auszuführen, ohne dass der Benutzer davon etwas bemerkt. Backdoors können auf verschiedene Arten in ein System eingebaut werden, z.B. über Malware, die sich in einem Download versteckt, oder durch das Ausnutzen von Sicherheitslücken in Software. Ziel dabei ist, das Unternehmen / die Organisation zu einem späteren Zeitpunkt erneut angreifen zu können.

Das Darknet ist ein Teil des Internets, der nicht durch Suchmaschinen indexiert wird. Daher ist er normalerweise nicht ohne spezielle Software oder spezielle Kenntnisse zugänglich. Auf dem Darknet gibt es manchmal Plattformen oder Märkte, auf denen gestohlene Daten verkauft werden, wie z.B. gestohlene Kreditkarteninformationen oder Passwörter.

Werden unternehmens-, organisations- und personenbezogene Daten dort veröffentlicht, findet eine Veränderung der öffentlichen Wahrnehmung statt. Dies führt dazu, dass das Unternehmen / die Organisation zum Täter wird. Hier muss daher unmittelbar gehandelt werden! Die veröffentlichten Daten müssen nach Art. 34 DSGVO geprüft und die zuständige Behörde informiert werden. Auch hier bietet sich wieder die Website für eine transparente Kommunikation und Information der Betroffenen des Datenleaks an. Um Verunsicherung zu vermeiden, sollte das Vorgehen mit dem/der Datenschutzbeauftragten und der Aufsichtsbehörde in enger Abstimmung erfolgen.

Die Forderungen – zahlen oder nicht zahlen?

Die ersten Forderungen der Angreifer finden sich häufig in der verschlüsselten Infrastruktur als abgelegte Textdatei wieder. Meistens erfolgen zunächst Erpressungsversuche auf die Geschäftsleitung, anschließend gibt es unternehmens- / organisationsweit Kontaktpunkte und schließlich weiten sich die Erpresser mit Drohungen auch auf den Kundenkreis aus.

Sollte an der Stelle beispielsweise kein operativer Betrieb mehr möglich sein (z.B. durch ein fehlendes verschlüsseltes System-Backup), ist das Unternehmen / die Organisation quasi zur Zahlung gezwungen, da andernfalls sogar Insolvenz die Folge sein könnte. Gleichzeitig gilt aber auch: durch eine Zahlung begibt man sich in Gefahr, sich als geeignetes Opfer im Darknet wiederzufinden und damit weiteren Angriffen ausgesetzt zu sein. Die Notlage ist damit also nicht zwingend durch die Zahlung beseitigt.

Grundsätzlich sollte eine Zahlung daher eigentlich der letzte Ausweg sein, wenn andernfalls deutliche Nachteile ent- oder bestehen, die nicht anders gelöst werden können.

Die Zahlung selbst sollte dann in jedem Fall in enger Abstimmung mit den Ermittlungsbehörden erfolgen, um sich nicht weiteren Gefahren zu unterlegen oder sogar um die Angreifer zu ermitteln.

Fazit

Über den gesamten Ablauf einer Cyberattacke unterliegt das Unternehmen / die Organisation hohen und vielen Herausforderungen. In der Praxis hat sich schon oft gezeigt: um eine Cyberattacke erfolgreich abwehren zu können, sind Präventionsmaßnahmen unerlässlich.

Melden Sie sich gerne bei uns, wenn Sie sich hier weiterhin unsicher sind und / oder Unterstützung benötigen.

Quelle: Viele der Gedanken hier und die Basis der Grafik oben haben wir aus der Zeitschrift „Datenschutz-Praxis“, Ausgabe 09/2022